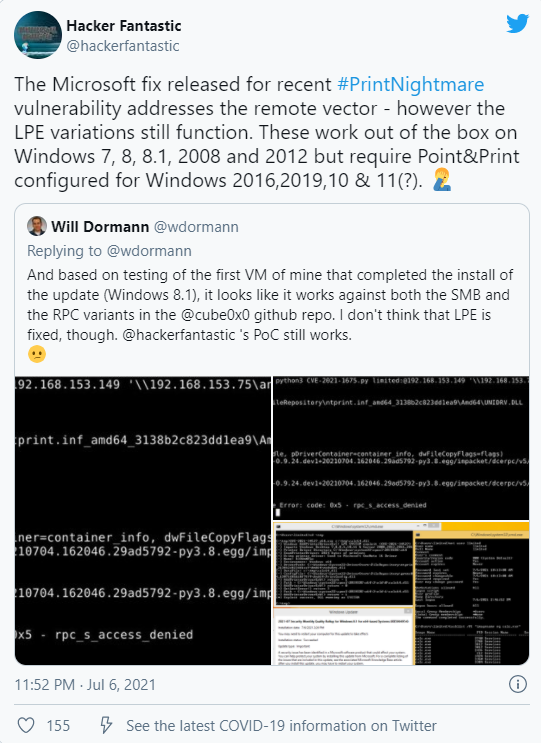

Dopo che Microsoft ha rilasciato l’aggiornamento, Matthew Hickey (co-owner di Hacker House) e Will Dormann ( analista di vulnerabilità per CERT/CC), hanno constatato che Microsoft si è semplicemente limitata a correggere il componente di esecuzione del codice remoto della vulnerabilità. Nonostante ciò, gli autori di malware potrebbero comunque utilizzare il componente di escalation dei privilegi locali. Perché? beh, perché cosi possono ottenere tutti i privilegi sui sistemi vulnerabili solo nel momento in cui Point and Print viene abilitato.

I ricercatori che quindi hanno iniziato a cercare gli exploit sono stati sempre di più, chiaramente testando allo stesso tempo la nuova patch, portando così alla luce il fatto che gli stessi exploit potessero ottenere la tanto agognata escalation di privilegi locali (LPE) e l’esecuzione del codice remoto (RCE), pur ignorando completamente l’intera patch.

Stando in effetti a quanto sostenuto da Benjamin Delpy, creatore di Mimikatz (programma gratuito ed open source per Microsoft Windows, utilizzato per ottenere informazioni sulle credenziali di accesso), quando il criterio Point and Print è abilitato, si può ottenere l’esecuzione del RCE nonostante la patch venga ignorata.

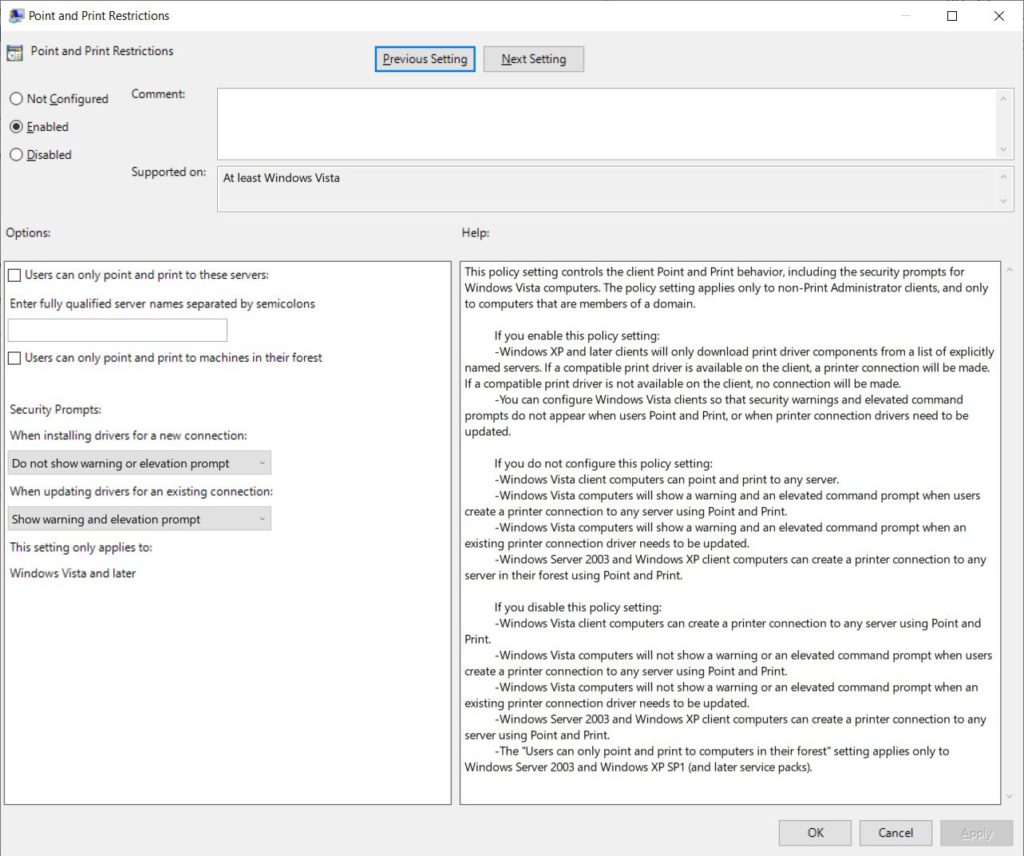

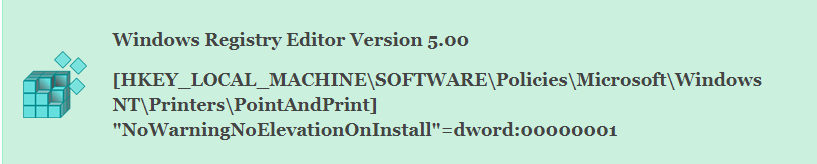

se si vuole ottenere RCE e LPE, ignorando la patch PrintNightmare, dovremo andare ad abilitare “Restrizioni Point and Print” direttamente da Windows, così come “Durante l’installazione dei driver per una nuova connessione”, nonché l’impostazione “Non mostrare avvio alla richiesta di elevazione” configurata come nell’immagine riportata di seguito.

Tranquillo! Puoi trovare tutto ciò su:

Configurazione computer > Modelli amministrativi >Stampanti > Restrizioni Point and Print

Quando il valore “No Warning No elevation On Install” sarà abilitato, esso sarà impostato su “1” nella chiave:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint.

Hickey però, ha recentemente affermato di star ancora consigliando agli amministratori e agli utenti di disabilitare il servizio Print Spooler per proteggere i propri server e workstation Windows almeno fino al rilascio di una patch funzionante, o almeno fino a quando non arrivi una soluzione appropriata per il problema.

Nel frattempo da 0Patch è anche stata rilasciata una micropatch gratuita per risolvere la situazione, che si, fino ad ora è stata in grado di bloccare tutti i tentativi di sfruttare le vulnerabilità, ma sarà duratura?

Anche perché in effetti molti stanno mettendo in guardia sull’installazione della patch del 6 Luglio 2021 di Microsoft. Questa, infatti, non solo non risolve il vettore di attacco locale, ma nemmeno quello remoto.

Ciò che viene consigliato agli utenti Windows quindi è in primis, come detto precedentemente, di non installare la patch del 6 Luglio e in secondo luogo di disabilitare lo spooler di stampa seguendo le istruzioni riportate qui, sempre ricordando però che ancora non si ha nulla di certificato. Prendiamolo più che altro come un consiglio spassionato ecco.

Microsoft, almeno come ha affermato a Bleeping Computer, sta indagando sulle affermazioni di bypass alla loro patch, ma almeno fino ad ora non hanno ancora trovato nulla, aggiungendo che avrebbe messo in atto tutte le misure necessarie pur di proteggere i propri clienti.

PrintNightmare è una vulnerabilità nello spooler di stampa di Windows, causata dalla mancanza di controlli ACL, nelle funzioni API di Windows:

Windows AddPrinterDriverEx (),

RpcAddPrinterDriver ()

RpcAsyncAddPrinterDriver ().

Con PrintNightmare, è possibile ignorare un controllo delle autorizzazioni per installare una DLL dannosa nella cartella

C:\Windows\System32\spool\drivers che viene quindi caricata come driver di stampa dall’exploit per ottenere l’esecuzione di codice remoto o l’escalation dei privilegi locali. Per sfruttare la vulnerabilità, le richieste possono essere inviate direttamente al servizio locale tramite RPC o LRPC. “La recente patch rilasciata da Microsoft è focalizzata sull’indirizzamento del vettore di exploit RCE e sembra indirizzare i comuni PoC che fluttuano intorno, tuttavia poiché è possibile raggiungerlo anche tramite LRPC e API locali – a seconda dell’host e delle circostanze, sembra che la patch non affronti adeguatamente il problema di fondo nel controllo ACL che consente ancora lo sfruttamento per LPE su un host completamente patchato“, ha spiegato Hickey.

Per aggirare i blocchi RCE, i ricercatori hanno dovuto trovare un metodo non definito dal blocco di Microsoft, come l’uso da parte di Delpy di un percorso UNC.

I piú letti

-

Doppia SIM su IPHONE: come funziona?

4270 condivisioni -

Tutti gli attacchi informatici portano all’esfiltrazione di dati

685 condivisioni -

Guida alla crittografia dei dati nel cloud

229 condivisioni -

System Administrator Salary : Quanto si può guadagnare ?

158 condivisioni -

VMware, Broadcom e la nuova dimensione del mercato della virtualizzazione. Tutto quello che serve sapere

158 condivisioni